RSA

简单RSA,n可分解 用yafu分解出p,q

import gmpy2

from Crypto.Util.number import long_to_bytes

n=88503001447845031603457048661635807319447136634748350130947825183012205093541

c = 40876621398366534035989065383910105526025410999058860023908252093679681817257

p=274539690398523616505159415195049044439

q=322368694010594584041053487661458382819

e=65537

phi=(p-1)*(q-1)

d=gmpy2.invert(e,phi)

m=pow(c,d,n)

print(long_to_bytes(m))得到flag

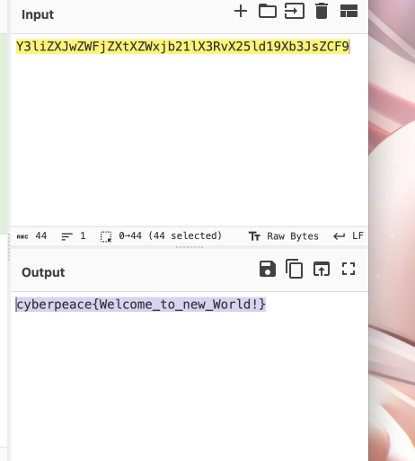

熟悉吗

附件打开

Y3liZXJwZWFjZXtXZWxjb21lX3RvX25ld19Xb3JsZCF9

使用cyber解密

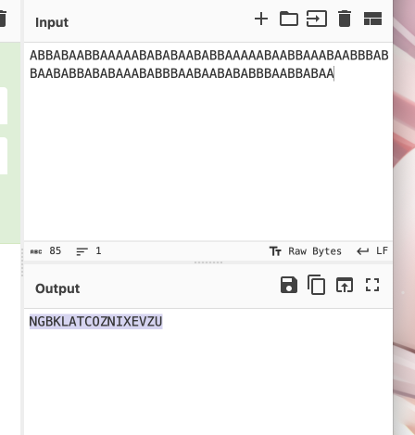

培根?凯撒?

附件打开:

ABBABAABBAAAAABABABAABABBAAAAABAABBAAABAABBBABBAABABBABABAAABABBBAABAABABABBBAABBABAA

培根解:

得到NGBKLATCOZNIXEVZU

因为题目说是凯撒后退20

所以使用凯萨解移位20

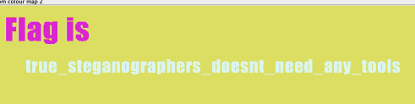

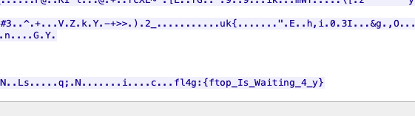

Stegsolve

打开stegsolve得到flag

注意把_去掉

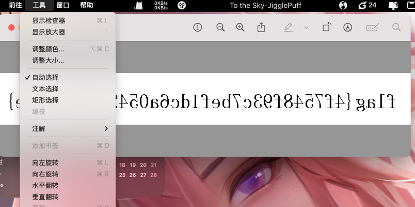

反转吧!!少年!!

打开后水平翻转就行

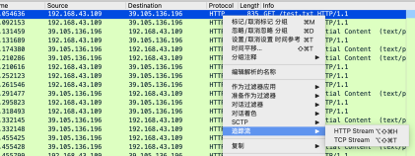

简单的流量分析题

打开后过滤http

追踪test

看到fl

下一个接着

同样方法找下一个就得到flag

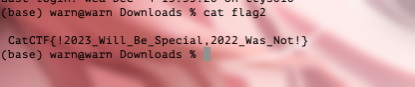

cat或者type

下载文件后,cat一下就出来了

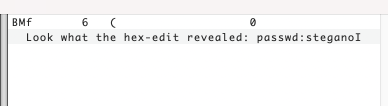

绝密

打开后扔到hex中得到密码

斑马斑马

打开后使用条形码扫描得到flag

Webshell

打开附件,筛选http,滑到最后一个,追踪流得到flag

2 条评论

内容的丰富性和深度让人仿佛置身于知识的海洋,受益匪浅。

以终为始的思考方式为行业指明方向。